Plongez dans le paysage des cybermenaces dans l’industrie aéronautique 2024

Le secteur aéronautique, pilier fondamental des infrastructures critiques, traverse une phase de transformation rapide sous l’influence des avancées technologiques, des tensions géopolitiques croissantes et des évolutions réglementaires. En France, où les opérateurs d’importance vitale (OIV) opèrent dans un cadre complexe et dynamique, la cybersécurité de ces opérateurs et de leurs chaînes d’approvisionnement est devenue une priorité incontournable pour garantir la résilience d’une nation face aux défis contemporains.

- Analyse des chiffres enregistrés par le CERT-SysDream sur le secteur aérien en 2024

- Les principales cibles sont les aéroports

- Le principal type d’attaque est le DDoS

- Victimologie

- Top 20 des pays victimes d’incidents cyber dans le secteur secteur aérien en 2024

- Le premier acteur de la menace sur le secteur aérien reste NoName057(16)

- Pour aller plus loin

- Le plus grand nombre de cyber incidents enregistrés

- En résumé

En 2024, les tensions géopolitiques (Russie/OTAN, USA/Chine) renforcent l’importance de la supériorité aérienne, essentielle à la domination stratégique. L’aéronautique, secteur clé en temps de guerre, devient une cible privilégiée des cyberattaques, utilisées pour affaiblir les capacités adverses et voler la propriété intellectuelle.

Cette guerre numérique illustre le Piège de Thucydide, où une puissance montante cherche à surpasser un rival établi, intensifiant les hostilités. Face à ces menaces, le renforcement de la cybersécurité et la coopération internationale sont cruciaux pour préserver l’avantage technologique et la résilience du secteur.

Au cours de l’année 2024, nous avons observé que ces incidents ont pu avoir des répercussions plus ou moins grave, que ce soit le disfonctionnement d’un site web (le plus courant), de graves retards ou des annulations de vols, les impacts sur la logistique régionale et parfois mondiale, ou encore l’atteinte grave à la confidentialité des données sensibles des utilisateurs et des entreprises.

Face à ces risques, l’Union européenne a renforcé sa coopération en matière de cybersécurité, favorisant le partage des informations entre les États membres. La France, quant à elle, s’engage dans des initiatives bilatérales et multilatérales pour protéger ses infrastructures [1] tout en collaborant activement avec des partenaires internationaux, comme elle a pu le faire avec l’Ukraine début 2024.

En matière de législation, la directive NIS 2, qui s’applique pleinement depuis 2023, impose des exigences plus strictes aux opérateurs de services essentiels. Elle englobe des obligations renforcées, telles que la mise en place de mécanismes de gouvernance, la tenue à jour des inventaires des systèmes d’information et des audits réguliers sous la supervision de l’ANSSI.

Le RGPD demeure un cadre incontournable pour la protection des données personnelles. En 2024, les organisations doivent s’assurer de répondre aux obligations existantes, comme la notification des violations en moins de 72 heures auprès de la CNIL, tout en adaptant leurs politiques à l’évolution des technologies numériques. Ainsi, des inventaires précis des connexions internes et externes sont impératifs pour identifier et corriger les failles.

En 2025, l’anticipation des cybermenaces dans le secteur aéronautique devient primordiale face à l’évolution rapide des technologies et aux tensions géopolitiques mondiales. L’Organisation de l’aviation civile internationale (OACI) a adopté la Résolution A40-10, soulignant l’importance de protéger les infrastructures critiques de l’aviation civile contre les cybermenaces. En Europe, l’Agence de l’Union européenne pour la sécurité aérienne (EASA) a introduit la réglementation Part-IS, qui sera intégrée d’ici 2025 pour gérer les risques cybernétiques via un système de gestion de la sécurité de l’information certifié [2].

Publié en 2024, un rapport de la Société internationale de télécommunication aéronautique (SITA) [3] estime que les investissements dans la cybersécurité sont en hausse, avec 66 % des compagnies aériennes et 73 % des aéroports, considérant ce domaine comme prioritaire. En Europe, cette priorité est encore plus marquée, atteignant 81 % des acteurs du secteur.

Enfin, c’est en adoptant des approches stratégiques combinant innovation, coopération internationale et tests de résilience réguliers que le secteur aéronautique peut mieux se préparer aux défis futurs. A ce titre, des initiatives telles que le programme AirCyber [4] proposent des matrices de risque efficaces pour évaluer les vulnérabilités au sein de la chaîne d’approvisionnement aéronautique, permettant ainsi au secteur de mieux se prémunir contre les cybermenaces et de renforcer sa résilience.

Analyse des chiffres enregistrés par le CERT-SysDream sur le secteur aérien en 2024

604 cyber-incidents enregistrés dans le secteur aérien en 2024, contre 764 en 2023

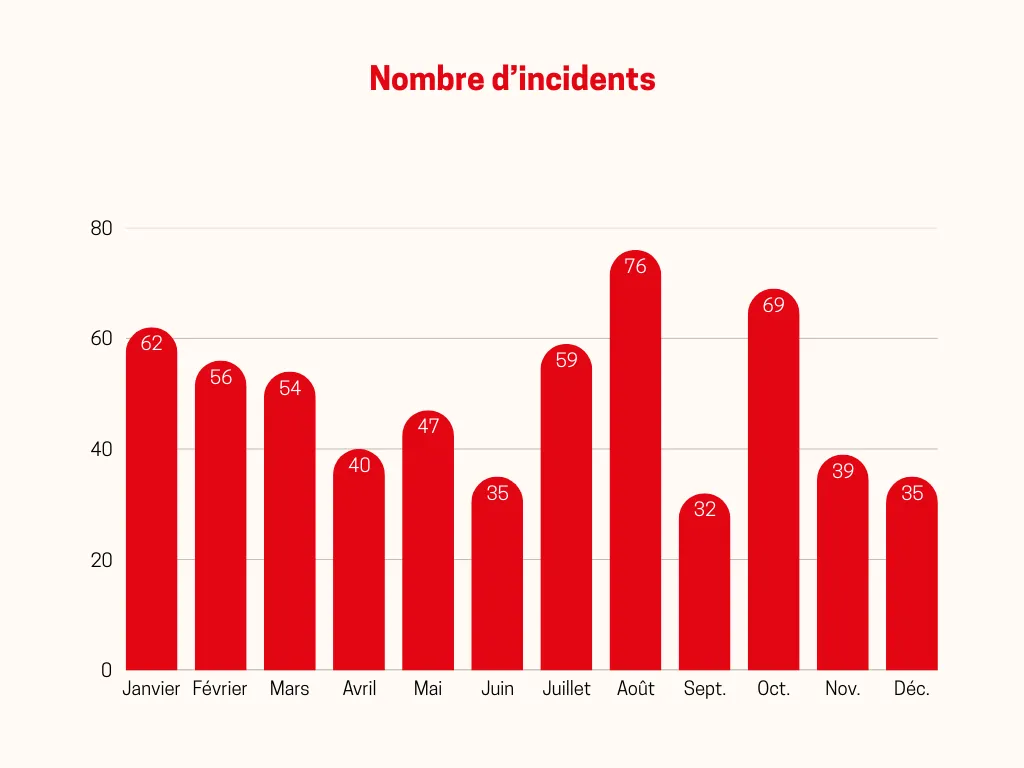

En 2024, le secteur aérien a connu des variations notables dans les cyber-incidents. Après un début d’année modéré culminant à 62 incidents en janvier, une baisse progressive a atteint un minimum de 35 en juin. L’été a vu un pic en août avec 76 attaques, avant un recul en septembre (32). Octobre a enregistré une reprise significative (69), suivie d’une stabilisation en novembre (39) et décembre (35).

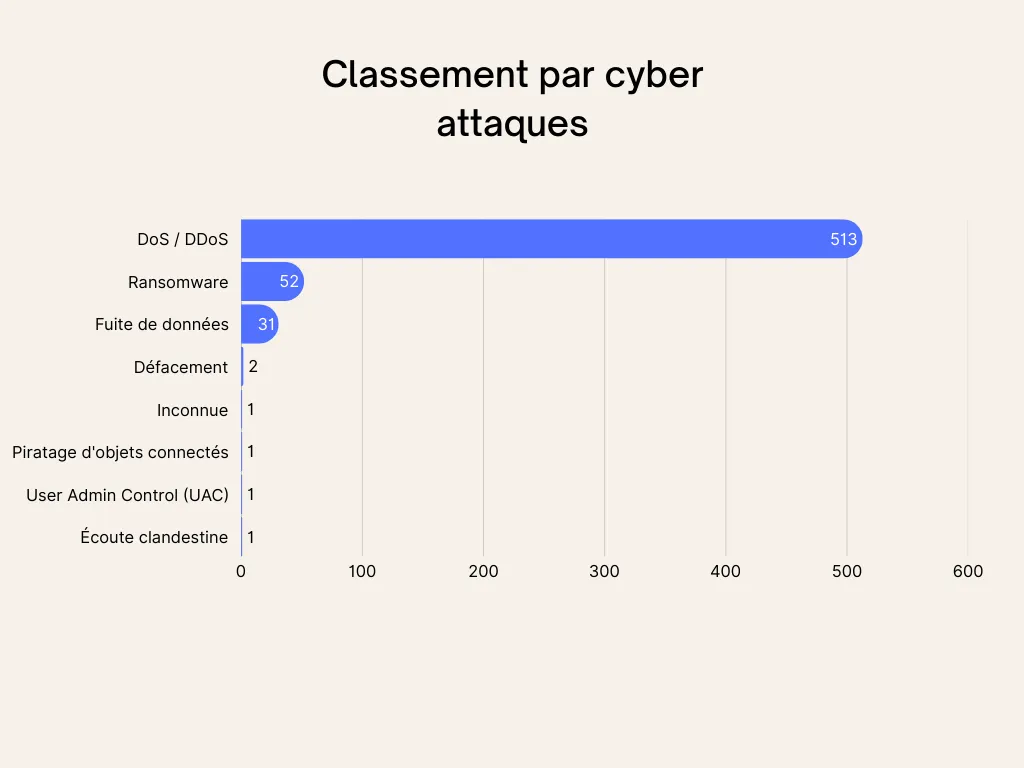

Ces 604 cyber-incidents enregistrés dans le secteur de l’aviation en 2024, peuvent principalement se classer selon deux types :

- les attaques par déni de service distribué (DDoS), et

- les attaques par rançongiciel, comme l’indiquent ces chiffres :

- Attaques par déni de service distribué (DDoS) : 513 attaques

Les données révèlent que les attaques par déni de service distribué (DDoS) ont représenté la majorité des incidents enregistrés, avec un total de 513 cas. Ces cyberattaques, visant à saturer les serveurs des compagnies aériennes par un afflux massif de trafic, perturbent gravement la disponibilité des services essentiels. Cette prédominance met en lumière la nécessité urgente pour les acteurs du secteur aérien de renforcer leurs stratégies de défense contre les attaques DDoS afin d’assurer la continuité et la sécurité des opérations.

- Attaques de ransomware : 52 attaques

En 2024, les attaques par rançongiciel dans le secteur aérien, au nombre de 52, ont mis en évidence une exploitation stratégique de failles techniques spécifiques. Parmi les vulnérabilités les plus significatives, celles ciblées par le groupe LockBit 3.0 dans les systèmes Windows, concernant principalement l’exécution de code à distance et à l’escalade de privilèges. Ces attaques reposent souvent sur des accès via des protocoles mal sécurisés, comme le RDP.

De leur côté, les cybercriminels affiliés à BlackBasta ont exploité des failles dans des logiciels tiers tels que ConnectWise ScreenConnect. Ces vulnérabilités critiques (CVE-2024-1709 et CVE-2024-1708), leur ont permis de contourner les systèmes d’authentification pour infiltrer notamment les réseaux des compagnies aériennes.

Par ailleurs, Medusa et Play ont axé leurs attaques sur des infrastructures cloud et des environnements CI/CD, exploitant notamment des failles dans des outils de développement comme JetBrains TeamCity (CVE-2024-27198). Ces groupes ont particulièrement compromis des systèmes critiques dans des chaînes de production numérique, perturbant les opérations immédiates, mais également la continuité à long terme.

Enfin, le groupe AlphV (alias BlackCat) a montré une capacité à cibler des infrastructures de stockage et de sauvegarde réseau, où les configurations inadéquates ou les pratiques de sécurité faibles, comme l’utilisation de mots de passe non sécurisés, ont été exploitées.

L’analyse de ces campagnes montre une sophistication croissante dans l’exploitation des failles techniques par les groupes de ransomware, avec une rapidité d’adaptation aux vulnérabilités nouvellement découvertes. Ces tendances montrent la nécessité d’identifier, corriger et surveiller les failles exploitables, en renforçant particulièrement la sécurisation des logiciels tiers et des environnements de développement critiques.

Les principales cibles sont les aéroports

Sur les 604 cyberattaques enregistrée en 2024, 337 concernaient le secteur aérien, soit 58% des cyberattaques totales

Les aéroports dominent largement les statistiques, représentant 337 attaques, soit environ 55,79 % du total. Leur rôle stratégique en tant que nœuds vitaux de la connectivité internationale et du trafic logistique en font une cible privilégiée pour les attaquants cherchant à maximiser l’impact opérationnel, mais surtout symbolique : faire peur, ou démontrer une « capacité offensive » souvent stérile.

Les compagnies aériennes, quant à elles, ont été touchées par 97 incidents, mettant en évidence leur vulnérabilité en raison de leurs vastes bases de données sensibles. Ces cyberattaques se concentrent souvent sur le vol d’informations personnelles et opérationnelles à haute valeur stratégique. Les fabricants d’équipements d’origine (70 attaques) et les prestataires de services de navigation aérienne (36 attaques) ont également été visés, illustrant l’intérêt des cybercriminels pour la perturbation des chaînes d’approvisionnement et l’exploitation des systèmes critiques.

Les données de 2024 démontrent une capacité des attaquants à adapter leurs cibles en fonction de leur potentiel stratégique (vol de données, attaques symbolique et/ou géopolitiquement motivée ou purement à intérêt financière), nécessitant une analyse constante et des contre-mesures renforcées dans un contexte de cybermenaces en constante évolution.

Le principal type d’attaque est le DDoS

L’analyse des cybermenaces en 2024 montre une domination des attaques par déni de service distribué (DDoS) et des rançongiciels dans le paysage des cyberattaques du secteur aéronautique. Ces deux types d’attaques continuent de refléter des motivations distinctes mais stratégiquement significatives.

Les attaques DDoS représentent une part écrasante des incidents en 2024, avec 513 attaques sur un total de 604, soit 85 %. Ces attaques, qui visent à saturer les systèmes et à interrompre les opérations des infrastructures aériennes, se distinguent par leur facilité d’exécution et leur potentiel de déstabilisation rapide. En ciblant les serveurs critiques, les attaquants provoquent des perturbations souvent inefficaces. Toutefois des interruptions de services, des retards et des impacts opérationnels importants ont ainsi pu être observés. Ce type d’attaque reste populaire, notamment parmi les petits acteurs de la menace géopolitiquement motivés, cherchant à se faire connaître, ou à « créer un business du DDoS » par la monétisation de ces attaques.

Les attaques par rançongiciel, au nombre de 52 en 2024, maintiennent leur position en tant que menace majeure pour le secteur. En chiffrant les données sensibles des organisations et en exigeant des rançons pour leur restitution, ces attaques ont un impact dévastateur tant sur les plans financier, qu’opérationnel et réputationnel. Les cybercriminels ciblent des entreprises du secteur aéronautique dans l’objectif d’exercer une pression immédiate pour obtenir des paiements substantiels, exploitant la dépendance critique des compagnies à leurs données pour assurer la continuité de leurs services.

Victimologie

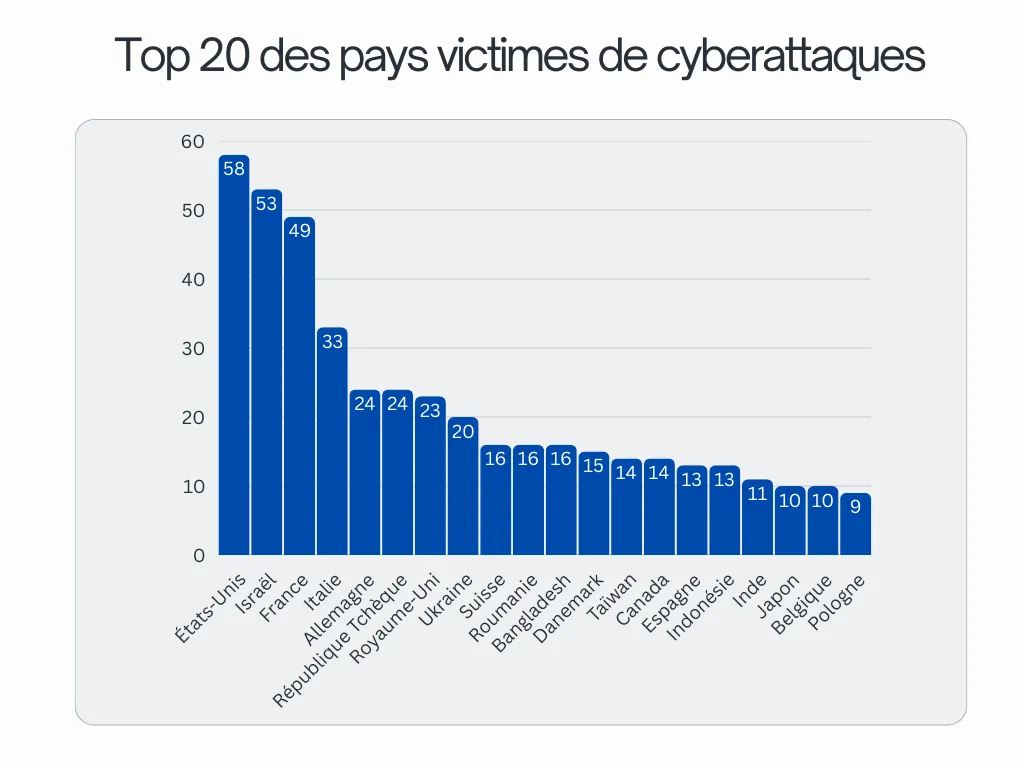

- Les États-Unis sont le premier pays victime en 2024 avec 58 incidents,

- Israël arrive en deuxième position avec 53 attaques,

- La France occupe la troisième place avec 49 incidents recensés.

Cartographie des pays victimes d’incidents cyber en 2024 sur le secteur aérien. Plus le nom du pays est gros, plus le pays a subi d’attaques.

Top 20 des pays victimes d’incidents cyber dans le secteur secteur aérien en 2024

Secteur de l’aérien en 2024

Les récents événements géopolitiques offrent un éclairage sur les tensions qui influencent les cyberattaques dans le secteur aérien. Aux États-Unis, les tensions avec des acteurs étatiques comme la Chine et la Russie restent au cœur des préoccupations. Les rivalités technologiques et les sanctions économiques ont intensifié les activités cyber, notamment dans les infrastructures critiques comme l’aviation. De plus, l’implication américaine dans les conflits au Moyen-Orient, notamment contre les Houthis au Yémen, a exacerbé les risques de représailles numériques. [5]

En Israël, les conflits régionaux avec le Hamas et le Hezbollah ont généré une instabilité accrue. Les attaques de missiles et les tensions avec l’Iran, principal soutien des groupes hostiles, ont renforcé la vulnérabilité des infrastructures aériennes israéliennes. Ces événements s’inscrivent dans un contexte de crise politique interne, où les manifestations contre le gouvernement de Benjamin Netanyahu ajoutent une pression supplémentaire. [6]

La France, quant à elle, est confrontée à des tensions géopolitiques en Europe, notamment en raison de son soutien à l’Ukraine dans le conflit avec la Russie. Ce positionnement a attiré des cyberattaques motivées par des intérêts pro-russes. Par ailleurs, des enquêtes ont révélé que des recruteurs sur Telegram proposaient des missions de sabotage en Europe, visant particulièrement des cibles liées à l’OTAN, ce qui inclut potentiellement des entreprises françaises du secteur aéronautique. Ces actions s’inscrivent dans une stratégie plus large visant à affaiblir les capacités aériennes et technologiques de la France, essentielles à sa posture militaire et à son influence internationale [7].

En 2024, les Jeux Olympiques de Paris ont été une cible majeure pour les hacktivistes russes, dans un contexte de tensions géopolitiques exacerbées par le soutien de la France à l’Ukraine. Des groupes pro-russes ont tenté de perturber les épreuves, notamment en ciblant les stations d’épuration de la Seine pour compromettre les compétitions de natation. Ces attaques, bien que déjouées par l’ANSSI, illustrent une stratégie de déstabilisation visant à exploiter la visibilité mondiale de l’événement. [8]

Ces événements géopolitiques montrent comment les tensions internationales et les crises internes peuvent amplifier les risques cyber, en particulier dans des secteurs stratégiques comme l’aviation. Les acteurs de la menace exploitent ces instabilités pour cibler des infrastructures critiques et maximiser leur impact.

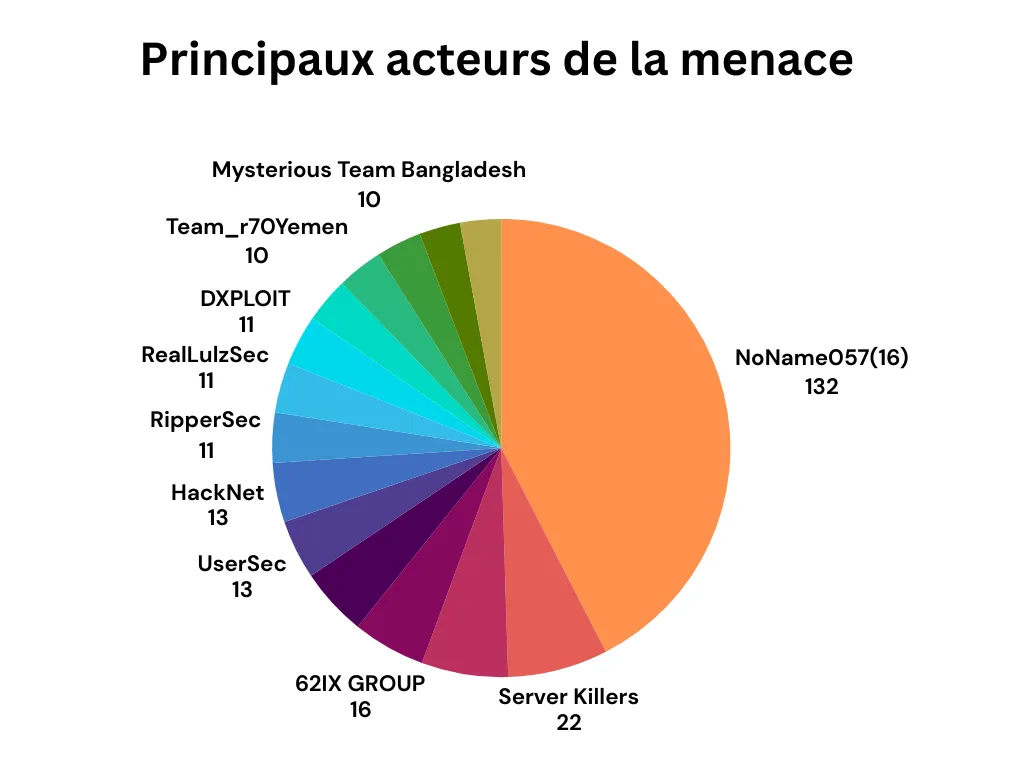

Le premier acteur de la menace sur le secteur aérien reste NoName057(16)

sur les 604 cyber incidents recensés en 2024, 132 attaques ont été conduites par NoName057(16)

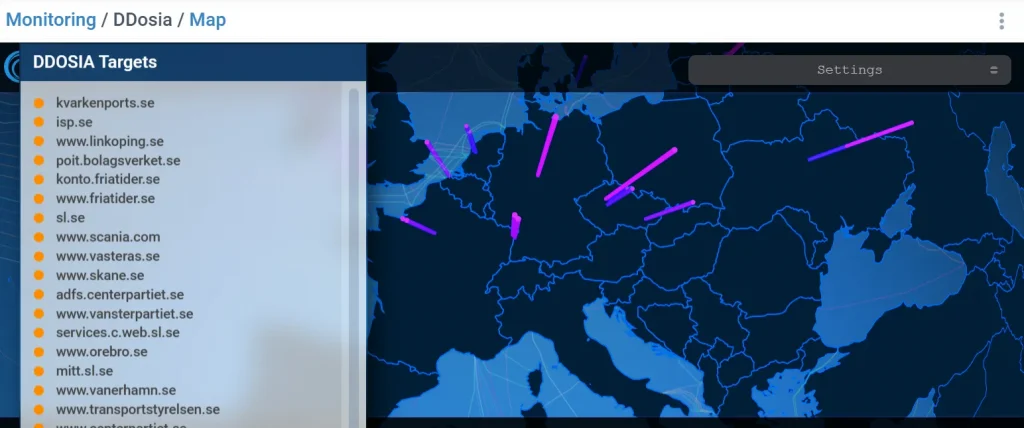

Le collectif de cybercriminels NoName057(16) est un groupe d’hacktiviste pro-russe actif depuis mars 2022, opérant en coordination avec d’autres entités affiliées comme Killnet, partageant une orientation idéologique commune en faveur de la Russie. Spécialisé dans les attaques par déni de service distribué (DDoS), NoName057(16) a optimisé et industrialisé cette méthode offensive via une plateforme collaborative baptisée « projet DDosia », déployée sur Telegram au début de l’année 2022. Ce projet permet une orchestration communautaire, automatisée et massive des attaques, incluant un système de récompense (paiement en cryptomonnaie) des acteurs souhaitant y participer. Par sa structuration et son « industrialisation », cet acteur de la menace est considéré comme un acteur du DDoS de premier plan.

Ciblant principalement les nations opposées à l’invasion russe de l’Ukraine, ce groupe reste une menace « moyenne », se distinguant surtout par son activité bruyante dans le contexte géopolitique actuel.

Surveillance du projet DDosia créé par le groupe de menaces NoName057(16).

Pour aller plus loin

La plus grande campagne enregistrée

La campagne la plus marquante de 2024 dans le secteur aérien a eu lieu le 2 octobre, orchestrée par le groupe Server Killers. Cette attaque par déni de service distribué (DDoS) a ciblé simultanément les sites web de cinq aéroports autrichiens (Innsbruck, Salzbourg, Klagenfurt, Graz et Linz) ainsi que quatre entités taïwanaises, incluant trois aéroports (Taiwan-Taoyuan, Taipei Songshan et Taitung) et le service météorologique aéronautique de Taïwan.

Aligné avec des puissances anti-occidentales, notamment pro-russes, Server Killers s’inscrit dans une stratégie de déstabilisation géopolitique. Leur intégration en juillet 2024 dans l’alliance hacktiviste russe Matryoshka 424, aux côtés de groupes comme Digital Revolt et DOZOR 207, illustre leur volonté d’étendre leur portée et de collaborer avec d’autres acteurs pro-russes pour amplifier leur impact dans le cyberespace. [9]

Le plus grand nombre de cyber incidents enregistrés

Le 19 juillet 2024, une panne informatique d’un prestataire de sécurité majeure a frappé des milliers d’entités à travers le monde, dont plusieurs acteurs du secteur aérien, affectant des compagnies comme Delta Air Lines, Turkish Airlines, et l’aéroport de Delhi. Cet incident a été causé par une défaillance dans un logiciel de sécurité fourni par CrowdStrike, lié à un conflit avec une mise à jour de Windows. Les conséquences ont été très importantes, avec des milliers de vols annulés ou retardés à l’échelle mondiale [10].

Le PDG de Delta, Ed Bastian, a estimé que cette panne avait coûté environ 500 millions de dollars à la compagnie, englobant les pertes de revenus et les frais liés aux indemnisations et à l’hébergement des passagers affectés.[11]

À l’ère de la numérisation accrue, où la cybersécurité devient un enjeu stratégique majeur, le secteur aérien doit impérativement renforcer ses protections, diversifier ses partenaires technologiques et mener des tests de résilience réguliers pour faire face à l’évolution rapide des cybermenaces. La coopération avec des spécialistes de la cybersécurité et la mise en place de protocoles de sécurité rigoureux sont essentielles pour éviter que de tels incidents ne se reproduisent.

En résumé

- 604 cyberattaques enregistrées dans le secteur aérien en 2024

- La majorité des attaques sont des attaques par déni de service distribué (DDoS) (604 attaques), suivies des attaques par ransomware (52 attaques).

- Le premier pays victime est les Etats-Unis (58 attaques), suivie d’Israël (53 attentats) et de la France (49 attaques).

- Le principal acteur de la menace est NoName057(16) : 132 cyberattaques sur 604

- Les principales cibles sont les aéroports : 513 sur 604, soit 85%

Sources : [1] https://www.elysee.fr/emmanuel-macron/2024/02/16/accord-de-cooperation-en-matiere-de-securite-entre-la-france-et-lukraine? [2] https://www.thalesgroup.com/fr/marches/aeronautique/cybersecurite-aeronautique [3] https://www.sita.aero/resources/surveys-reports/air-transport-it-insights-2024/ [4] https://www.portail-ie.fr/univers/risques-et-gouvernance-cyber/2025/aircyber/ [5] https://allisrael.com/fr/comprendre-la-complexite-des-defis-exterieurs-et-interieurs-d-israel [6] https://www.radiofrance.fr/franceinter/podcasts/geopolitique/geopolitique-du-mardi-07-novembre-2023-5470864 [7] https://www.lemonde.fr/pixels/article/2024/09/26/sur-telegram-des-utilisateurs-recrutes-pour-des-actes-de-sabotage-prorusses-en-europe_6334667_4408996.html [8] https://www.msn.com/fr-fr/actualite/france/les-cyberattaques-russes-contre-la-france-sont-compl%C3%A8tement-d%C3%A9sinhib%C3%A9es-alerte-l-anssi-le-cyber-pompier-fran%C3%A7ais/ar-AA1APRkH [9] https://thecyberexpress.com/team-arxu-joins-matryoshka-424/ [10] https://fr.delta.com/fr/fr/advisories/other-alerts/july-2024-travel-disruption [11] https://www.air-journal.fr/2024-08-02-le-pdg-de-delta-air-lines-declare-que-le-bug-informatique-en-juillet-a-coute-500-millions-de-dollars-a-la-compagnie-aerienne-5257227.html