Cybersécurité : quelles sont les missions et les avantages d’un SOC ?

Le monde digital doit faire face à de nombreux types d’attaques : de la cyberguerre perpétrée par les nations aux cyberattaques mises en œuvre par des organisations terroristes, des groupes criminels ou des activistes. Devant ces menaces, il est primordial pour l’entreprise de réduire sa surface d’attaque (site internet, employés, prestataires) et de mettre en place des bonnes pratiques internes et externes en cybersécurité. Le SOC (Security Operation Center) est l’une de celles-ci.

Quelles sont les principales missions du SOC ?

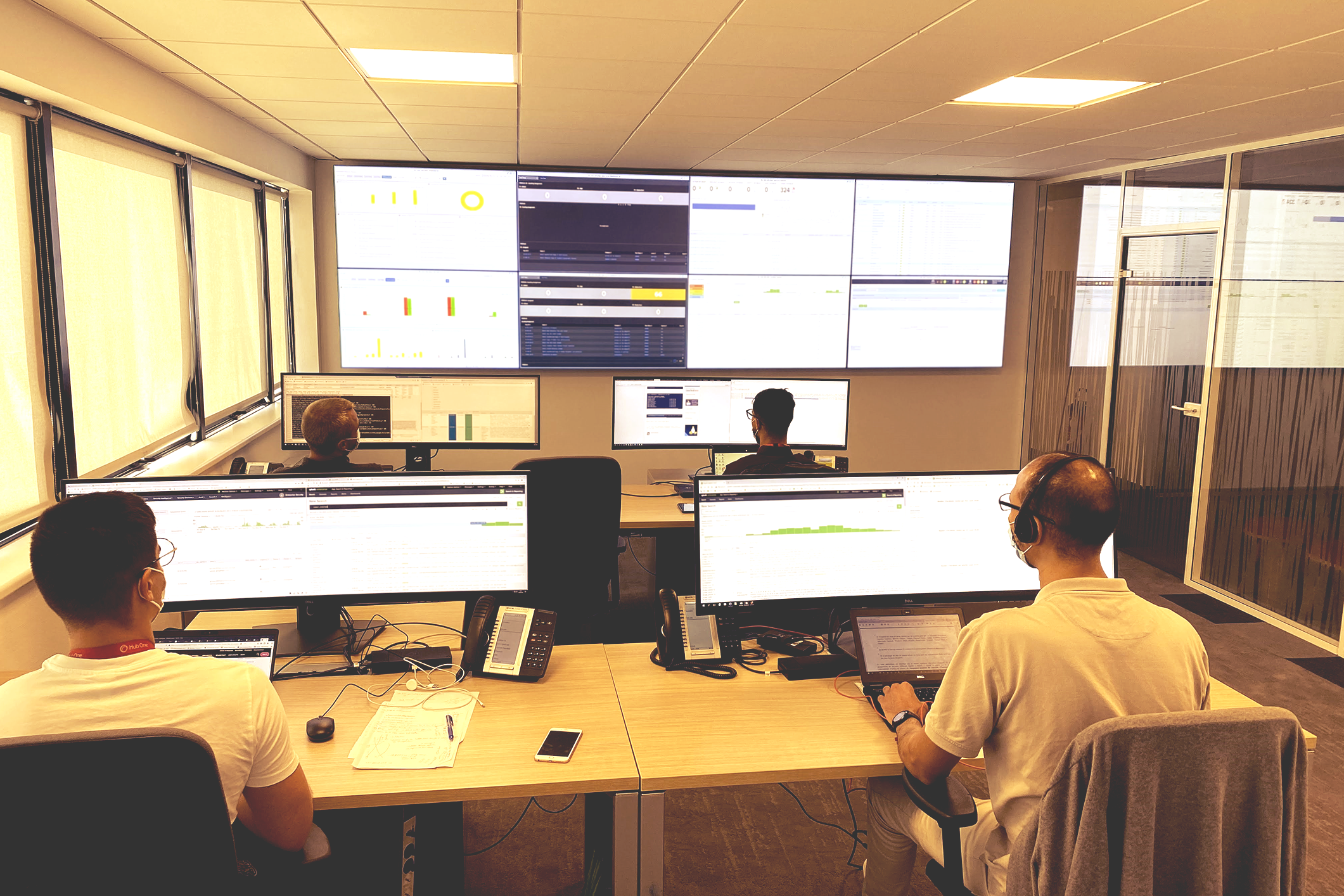

Un Security Operation Center (SOC) est une plateforme centralisée où les principaux actifs des systèmes informatiques d’une entreprise sont surveillés, évalués et protégés contre les cyberattaques. Son objectif principal est de détecter, alerter et éventuellement de remédier si le client le souhaite. Ses objectifs secondaires sont la mise en conformité du SI, l’audit continu, le scan de vulnérabilité et l’audit de configuration.

De façon préventive, le SOC collecte des évènements 24h/24h et détecte des problèmes de configuration, de sécurité et de conformité. Lors d’une détection de menace, le SOC se charge d’alerter et de notifier le client. L’entreprise bénéficie aussi du savoir-faire et des conseils des analystes du SOC pour anticiper les éventuelles failles de sécurité et mettre en place des actions préventives (c’est la mission de devoir de conseil implicite au SOC.)

Dans les faits, les sociétés qui souhaitent réduire les risques liés à la cyberattaque doivent s’intéresser au SOC pour profiter d’une observation en continu de leur système d’information. Détecter rapidement les attaquants permet de limiter les impacts financiers, techniques et organisationnels d’une entreprise.

Quelle est la différence entre le SOC et un équipement de sécurité ?

Un équipement de sécurité peut bloquer un malware, un fichier malveillant, un mail, une connexion sur un port, etc. Bloquer une intrusion, c’est bien, mais la comprendre c’est mieux. Le SOC est capable de remonter dans le temps pour comprendre comment l’attaquant a initié son intrusion, comment il a livré son exploit et quelle vulnérabilité a été exploitée. De ce fait, le SOC peut éviter que l’attaquant joue un autre scénario d’attaque. Le SOC favorise donc la mise en place d’une timeline permettant de rejouer les scénarios et d’analyser ce qui aurait pu se passer avant, pendant et après l’attaque, si telle ou telle action avait été entreprise.

Tout comme n’importe quel équipement de sécurité, le SOC ne peut pas empêcher toutes les cyberattaques d’avoir lieu. Cependant, il permet de mettre en place suffisamment de barrières entre l’attaquant et les données de l’entreprise pour ralentir sa progression, lui complexifier la tâche et augmenter le coût de son attaque.)

Comment fonctionne un SOC ?

Le SOC récupère des millions d’évènements et de logs qu’il trie, afin d’identifier les véritables menaces et écarter les fausses alertes. Pour ce faire, le SOC a besoin de comprendre le métier de son client. Cette phase d’apprentissage est nécessaire pour bien appréhender la façon dont les données sont utilisées au sein de l’entreprise, affiner les règles de détection, générer les alertes, rendre les notifications vers le client plus efficaces et efficientes.

Le SOC est apprécié pour sa capacité à voir tout ce qui n’est pas visible par l’utilisateur et qui peut être difficilement exploitable par les équipes DSI (par manque de temps, d’expertise), en s’intéressant aux détails et à la transcription du comportement des utilisateurs. Ce qui permet aussi de formuler des recommandations et de détecter des failles non exploitées.

À noter : il est difficile et coûteux de tout protéger. Ainsi, un SOC peut prioriser, en fonction de la demande du client, ce qui est le plus important pour l’entreprise (serveurs, applications métiers critiques, site internet, etc.).

Quels sont les principaux défis du SOC ?

Chaque cyberattaque est un challenge en soi à relever. De plus en plus complexes, de plus en plus sophistiquées, de plus en plus industrialisées, les attaques deviennent de véritables courses contre la montre dans un environnement de plus en plus ouvert et à plat. Le SOC doit aussi tenir compte de l’environnement géopolitique et de la situation économique de ses clients pour anticiper de futures attaques sur certains secteurs industriels qui peuvent avoir pour raison d’être de désorganiser des fonctions essentielles et vitales de la vie économique d’un pays.

Les principaux défis du SOC concernent donc autant la partie métier de ses clients que l’automatisation des processus (réduire le temps détection/alerte/notification) et la formation de l’ensemble des collaborateurs de l’entreprise (veille, renforcement des compétences, spécialisation.)

Côté métier, les principaux enjeux du SOC sont :

• Comprendre très rapidement le métier du client, ses problématiques/ses enjeux, ses contraintes réglementaires pour transcrire cela en incidents redoutés.

• Maintenir en compétences les équipes d’analystes et garantir la rétention des équipes

• Automatiser les processus et leurs actions sur la modification de l’environnement informatique de la société. Il est nécessaire d’optimiser le rapport temps/qualité des analyses par le biais de tâches automatiques.

• Garantir un niveau de SLA satisfaisant pour le client dans la gestion des notifications et de la mise à disposition d’un rapport d’incident détaillé

• Développer plus de services autour du SOC afin d’aider le client dans la remédiation, l’investigation poussée, etc.

• Récupérer / intégrer dans ses outils et processus des sources qualifiées ou non qualifiées sur de possibles attaques

• Réaliser une investigation détaillée : le client a été attaqué et nous devons analyser dans le détail on va rentrer dans les détails pour fournir un rapport qui est le fruit d’une analyse poussée)

• Remédier, autrement dit corriger la menace liée à l’incident détecté (en priorisant, si besoin est, certaines menaces sur les centaines d’alertes reçues).

Face à la complexification des attaques, le SOC va devenir indispensable pour toute entreprise désireuse de protéger efficacement ses données des menaces extérieures. Les entreprises qui ont d’ailleurs déjà franchi le pas estiment que le coût d’installation d’un SOC couvre aisément les éventuelles pertes financières ou d’image liées aux cyberattaques. De plus, il est probable que les prochaines cyberattaques chercheront à désorganiser un pôle d’activité, une région ou une ville, avec dans le pire des cas, des pertes Humaines.

Vous souhaitez en savoir plus sur les avantages du SOC pour les entreprises ? Contactez les experts Hub One pour obtenir une réponse personnalisée.